常用的入侵检测方法,留存下来,方便查询。您也可以制作成脚本。定时发动到邮箱。用这样的思路去管理和维护大量服务器的事情方便省力。读完这篇文章,估计你会对 last lastlog who secure wtmp utmp这几个日志文件有一个新的认识。

若果你已经确定被入侵,而且文件被删除。请先看下边的文章。

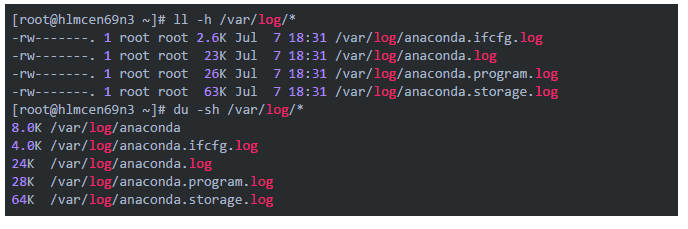

1、入侵者可能会删除机器的日志信息,可以查看日志信息是否还存在或者是否被清空,

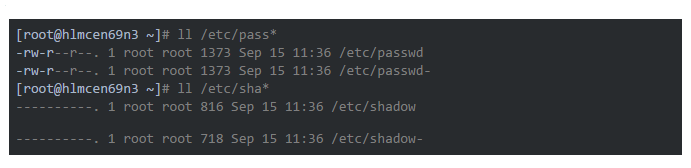

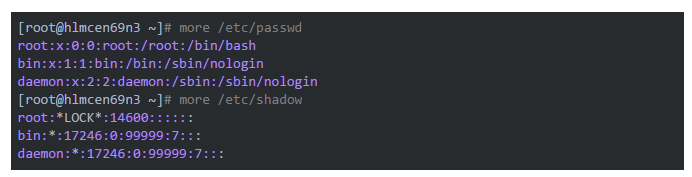

2、入侵者可能创建一个新的存放用户名及密码文件,可以查看/etc/passwd及/etc/shadow文件,

3、入侵者可能修改用户名及密码文件,可以查看/etc/passwd及/etc/shadow文件内容进行鉴别

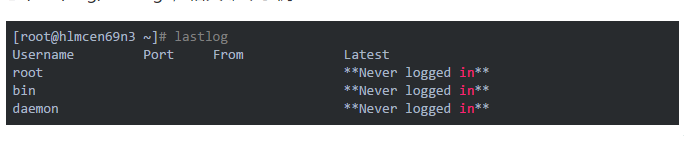

4、查看机器最近成功登陆的事件和最后一次不成功的登陆事件,对应日志“/var/log/lastlog”

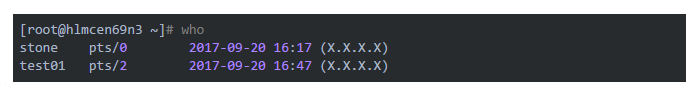

5、查看机器当前登录的全部用户,对应日志文件“/var/run/utmp”,

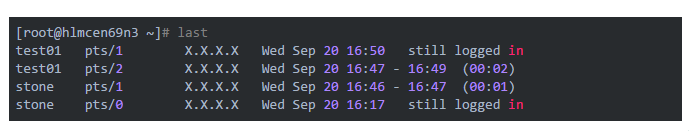

6、查看机器创建以来登陆过的用户,对应日志文件“/var/log/wtmp”

8、如果发现机器产生了异常流量,

可以使用命令“tcpdump”抓取网络包查看流量情况或者使用工具”iperf”查看流量情况。

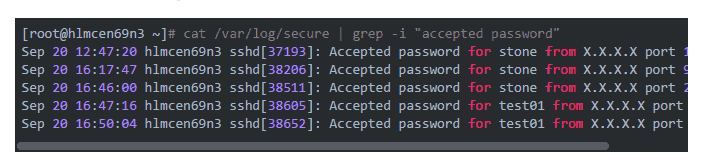

9、可以查看/var/log/secure日志文件,尝试发现入侵者的信息,

10、查询异常进程所对应的执行脚本文件

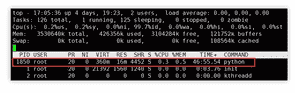

a.top命令查看异常进程对应的PID

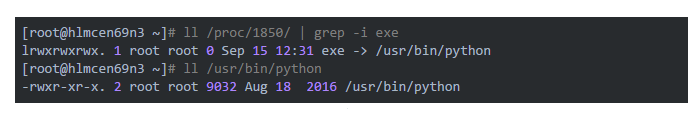

b.在虚拟文件系统目录查找该进程的可执行文件

如何设置SecureCRT中的字体大小?-SecureCRT设置字体大小