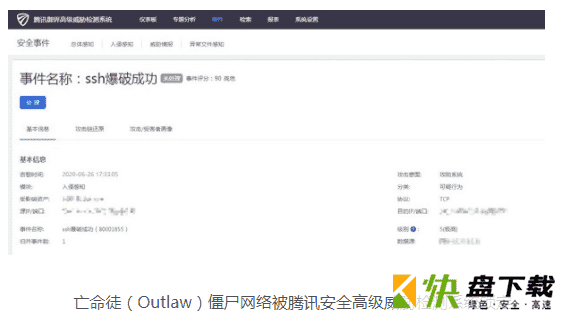

近日国内出现了一种老旧的挖坑病毒,死灰复燃,专门感染电脑终端,利用机器资源进行挖坑。经腾讯安全专家深入溯源分析后发现可能为亡命徒(Outlaw)僵尸网络的第3个版本。通过SSH爆破攻击目标系统,同时传播基于Perl的Shellbot和门罗币挖矿木马。小编也遇到了这样的情况,被国内最大的互联网IDC运营商通知处理。找了很多资料,找到一些可以快速检测的收到,分享处理给大家。欢迎到快盘免费下载。时间有限制提供了linux系统的工具,windows版本的请自行查找处理。

排查工具使用说明文档(linux)

1、 工具包上传

可通过FTP/sftp/rz等工具将排查工具压缩包上传到待排查机器,任意目录即可

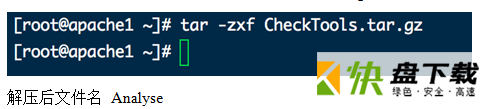

2、 解压

进入压缩包所在目录,通过 tar -zxf CheckTools.tar.gz 完成解压

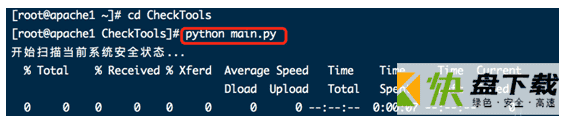

3、 运行

进入解压后的文件,运行当前目录下main.py文件即可完成扫描,注意需要在root环境下运行。

运行命令:python main.py

注意:如果主机无法连接公网会报一个错误,忽略即可,不影响扫描结果。

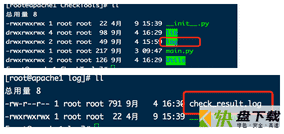

4、 查看结果

扫描结果日志文件存储在当前目录log目录 check_result.log下

目前该排查工具在试运行阶段,主要用于辅助排查,建议排查人员综合排查参考文档及工具扫描结果研判。

linux 主机排查时注意以下几点:

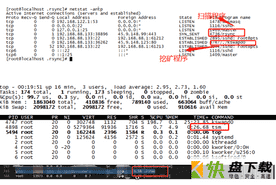

重点排查关注高CPU进程,看是否存在可疑进程

排查是否存在以下恶意进程:

kswapd0(挖矿) 和 rsync(远控连接)和tsm(扫描)

./cron(挖矿)

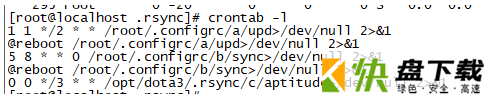

3、进程主机启动项排查

重点关注crontab定时任务,确认是否存在形如以下的可疑定时任务:

4、进行网络连接状态排查

重点关注国外IP链接,及是否存在以下IP

45.9.148.99

45.9.148.125

5.255.86.129

45.9.148.129

107.191.99.221

5.255.86.125

查看主机是否存在扫描行为*如下如不断的扫描22及2222端口(tsm进程):

详细排查及处置手段参考如下链接

https://mp.weixin.QQ.com/s/4_E6kPuodxb3_inVCq2fqg

微软电脑管家下载

微软电脑管家下载 PeerBlock防火墙下载

PeerBlock防火墙下载 卡密生成器

卡密生成器 Shared Folder Protector共享文件夹保护工具

Shared Folder Protector共享文件夹保护工具 USB Copy Protection下载

USB Copy Protection下载 抓包软件QSniffe下载

抓包软件QSniffe下载