重点介绍一下DNS污染和DNS拒绝服务,这种攻击近几年也有出现过DNS的一些安全的事件,主要还是在这两个会发生的比较多,另外DNS污染了,对我们来说也许在生活中是非常常见的。

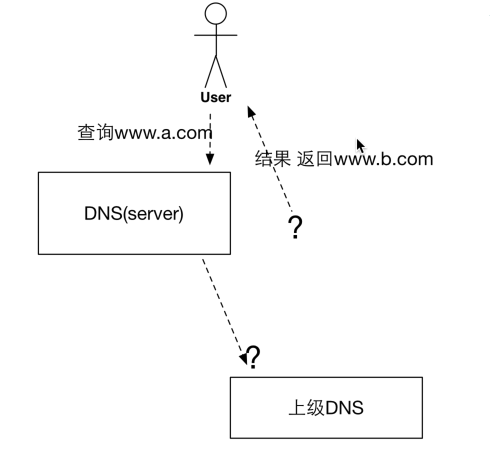

我们讲一下,你大概就明白DNS污染是怎么回事,污染是什么呢?就是我们发起一次很正常的请求去请求这个DNS,他返回的不是一个正常的信息,而是一个不真实的一个结果。受到了污染信息是如何做成的呢?简单的说我们拿这个图,客户访问www.a.com,那么他请求一DNS,但是呢,有可能他得到了一个结果呢,就是b.com,这个结果呢,很有可能是这个攻击者直接给他返回的,那这个为什么会容易造成呢?因为归根结底还是由于DNS采用的这种udp的这种协议,我们常常用的是这个udp的协议,采用udp的协议的话它是无连接的,等于说用户发起一个DNS的这个查询的请求以后,但是最终给这个用户的DNS接收到这个用户的信息的是以最快的原则,假设这个返回的这个信息的结果比这个正常结果返回的快的话,那么就接受到了更快的结果。

第2种情况呢,就是也许这台服务器没有问题,但是他往上级,根据上级yu去找的时候呢,上一级别的域名服务器遭到了篡改或者是人为的这种DNS劫持,导致他呢的信息发现有误,直接返回给用户呢或者是上一级的DNS信息,因为漏洞被篡改掉了,直接给用户返回的呢,就是错误的。这个两种比较常见的DNS污染的这种情况。

DNS污染是怎么去判断,污染后会是一个什么样的情况的?

污染是一个什么样的情况,因为DNS污染我们没法用黑客的手段去直接去模拟,那么在国内呢,比如说Google或者Facebook这些网站的时候呢,类似于和DNS篡改这种情况是有一点点相似的,实际的演示一下这个情况,那目的呢,是为了方便我们自己能很好的判断,DNS的这个劫持篡改是什么样的一种情况?

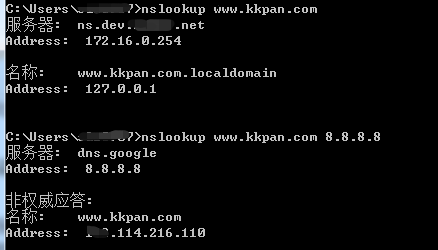

那么首先我们知道nslookup,这个命令如果我们去客户端解析www.kkapn.com后面呢,是由对应的我本地的DNS呢去查找,然后返回能对应最权威的这个应答。

然后呢,我们可以后面加一个8.8.8.8地址是指定她去解析,然后呢,他也有对应的这个信息返回信息才是真实的信息。

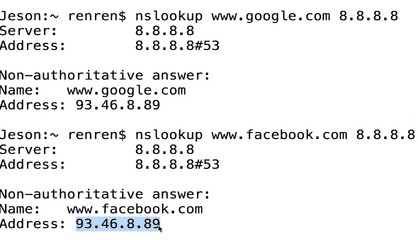

比如说请求Google和Facebook。也会返回同样的地址,那么这个时候小伙伴会发现什么样的问题,我们在同样的请求Google或者是请求Facebook的时候,返回的地址都是同一个IP,都是一个IP。

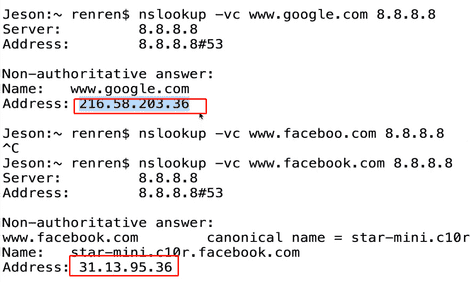

难道Google和Facebook在一台服务器上这个可能性不大吧,那么两个服务器都会在这一个地址吗?因为我们知道客户端的查询都是通过udp的这种方式来查询的,那么我们不妨在客户端加一个参数,让他用TCP的这种方式呢来进行查询,我们来演示一下,这个时候同学们在发现我请求这两个地址的时候Facebook。使用 -VC,我们用TCP的协议。去用IP138去查找,返回的是一个标有美国Google这种公司返回的这个IP信息的地址。

以上就是判断你的dns是否被更改过的。