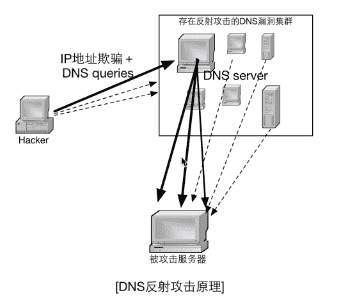

DNS的放大攻击画了一个图,有三个主体,一个是黑客,一个是DNS server。

DNS放大攻击其实是黑客,不是直接攻击DNS,而是利用DNS存在的漏洞转过来攻击被攻击的服务器,简单说沦为了黑客的肉鸡 。

那么为什么会存在这样子的攻击的手段呢?因为DNS呢,本身存在也是因为协议的漏洞,我们在DNS进行递归查询的时候呢,它会将一个请求的数据放大,数据导致了一个连接的请求的数据量,被DNS放大成为了多个字节.不容易发现黑客的位置,因为它是用的肉鸡,真实的服务,只能发现DNS的服务器。却没法发现到这个黑客的IP。

DNS放大可分为四个步骤:

攻击者使用受损端点将带有欺骗性IP地址的UDP数据包发送到DNS recursor。数据包上的欺骗地址指向受害者的真实IP地址。

每个UDP数据包都向DNS解析器发出请求,通常会传递诸如“ANY”之类的参数,以便接收可能的最大响应。

在收到请求后,尝试通过响应提供帮助的DNS解析器会向欺骗的IP地址发送大量响应。

目标的IP地址接收响应,周围的网络基础设施因流量泛滥而变得不堪重负,导致拒绝服务。

我们就称呼为DNS的一种放大攻击,那么要避免自己的DNS这个沦为肉鸡.建议大家首先要关注自己的DNS版本,尽量保持dns版本的更新。

1、关注自己DNS版本,尽量保持更新

2、用于权威解析的DNS服务,关闭递归查询

3、用于递归查询的服务器,尽量限制服务使用范围