这是一篇关于华为设备ACL(访问控制列表)的配置和应用记录。一切都是个人理解,部分内容来自华为文档帮助。仅供参考。

ACL属于安全命令,分为ACL和自反ACL。自反ACL我们遇到的不多,只做个提醒。

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

ACL是由若干permit或deny语句组成的一系列规则的列表,可以作为基础配置被应用模块引用。

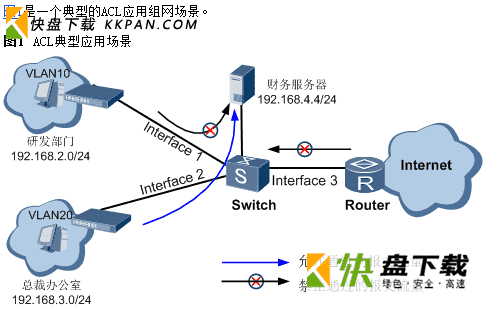

ACL主要应用在QOS、路由过滤、用户接入等领域。

ACL主要应用在QoS、路由过滤、用户接入等领域。

ACL主要应用在QoS、路由过滤、用户接入等领域。

1、限制网络数据流以提高网络性能。例如,公司网络中配置ACL限制传输视频数据流,可以显著降低网络负载并提高网络性能。

2、提供流量控制。例如,如果网络状况允许,用ACL限制路由更新的传输,可以节约带宽。

3、提供基本的网络访问安全。例如,只允许特定用户访问人力资源网络。

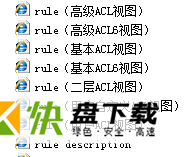

高级ACL根据报文的源IP地址、目的IP地址、源端口号、目的端口号、协议类型等内容定义规则。

该命令可以定义应用ACL规则的时间段,灵活地配置ACL规则的生效时间。

基本ACL的规则主要根据源IP地址、分片标记和时间段等信息进行定义。

该命令可以定义应用ACL规则的时间段,灵活地配置ACL规则的生效时间。

二层ACL根据报文的源MAC地址、目的MAC地址、二层协议类型等内容定义规则。

该命令可以应用ACL规则的时间段,灵活地配置ACL规则的生效时间。

用户自定义ACL的规则主要通过用户定义报文的偏移位置和偏移量的方式定义规则。用户自定义ACL主要应用于流分类的匹配规则。

该命令可以定义应用ACL规则的时间段,灵活地配置ACL规则的生效时间。

用户自定义ACL只能应用于上行策略。

用户ACL根据报文的源IP地址、源UCL组、目的IP地址、目的UCL组、源端口号、目的端口号、协议类型等内容定义规则。

自反ACL (Reflective ACL)是动态ACL技术的一种应用。它根据IP报文的上层会话信息生成,只有当私网用户先访问了公网后才允许公网访问私网。利用自反ACL可以很好的保护企业内部网络,免受外部非法用户的攻击。

小总结:

ACL咋么使用,可以以什么方式使用。

将ACL应用在VLAN上,以实现对VLAN的报文流进行过滤。

通过配置ACL规则,并将ACL应用在VLAN上,可以实现对该VLAN的报文流进行过滤。ACL规则的配置,包括源IP、目的IP、协议类型、源端口号、目的端口号等内容。

VLAN ACL用到的不是很多。所以就不写了。只要是接口的多。

可以通过以下两种方式,将ACL与业务模块(流策略或简化流策略)绑定起来,再在VLAN下应用。

方式一:在VLAN下应用流策略

方式二:在全局下应用指定VLAN编号的简化流策略

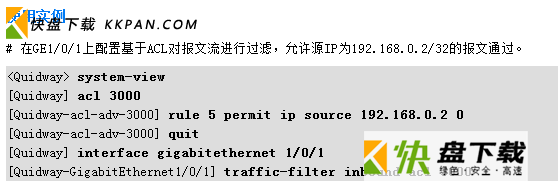

将ACL应用在接口上,以实现对接口收到的报文流进行过滤。

通过配置ACL规则,并将ACL应用在接口上,可以实现对该接口收到的报文流进行过滤。ACL规则的配置,包括源IP、目的IP、协议类型、源端口号、目的端口号等内容。

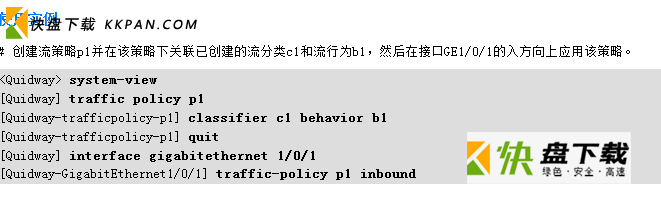

ACL无法直接在接口上应用,但可以通过以下两种方式,将ACL与业务模块(流策略或简化流策略)绑定起来,再在接口上应用。

方式一:在接口上应用流策略

方式二:在接口下应用简化流策略

traffic-filter命令用来在接口上配置基于ACL对报文进行过滤。在Ethernet接口视图、GE接口视图、XGE接口视图、40GE接口视图、100GE接口视图、Eth-Trunk接口视图、端口组视图下执行本命令,设备将会过滤匹配ACL规则的报文:

到此,基本上常用的ACL就结束了。随着网络发展需求,又引出了qos更高级的网络管理。为了对QOS进行更好的,更高级的管理实现针对不同业务的差分服务。这就需要用到了MQC。这个会单独一个文章讲解。