随着技术和黑色产业链的发展,DDoS攻击的成本越来越低,同时攻击多个环节逐渐自动化,无需人工参与。同时随着各行各业信息互联网话,DDoS的攻击面也越来越多,因此任何需要通过网络提供服务业务系统,都应该考虑对DDoS攻击防护安全考虑。虽然DDoS防护会增加相应的运营成本,攻击期间业务中断,大多数场景投入成本是值得。

本文不同业务场景,分别提出不同解决方案。在介绍方案之前,首先给大家简单介绍腾讯云提供高防能力以及之间区别。

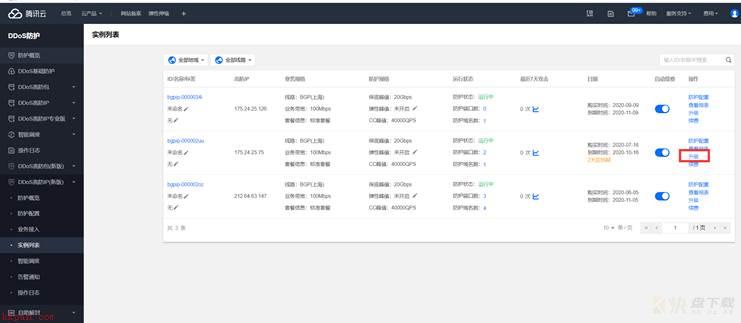

产品名称 | 使用范围 | 接入方式 | 防护能力 | 付费情况 | 配置特征 |

|---|---|---|---|---|---|

基础防护 | 仅限于腾讯资源 | 无需配置 | 普通客户 2G VIP客户10G | 免费 | 无需配置,自动开始防护 |

高防包 | 仅限于腾讯云北京,上海,广州地域资源 | 高防包绑定防护IP资源,原先业务流量路径不变 | 30G(保底)100G(共享上限) | 付费 | 业务无需变更同时无影响,业务IP直接绑定高防包即可 |

高防IP | 面向业务部署国内地域(包括自建IDC以及其他云厂家资源) | 通过高防 IP 进行代理后,转发至后端源站 IP | 大陆地区防护:BGP线路300G 三网线路1T 海外防护能力:400G | 付费 | 业务无影响,但需要如下配置 1.业务流量解析到高防IP 2.配置转发规则 |

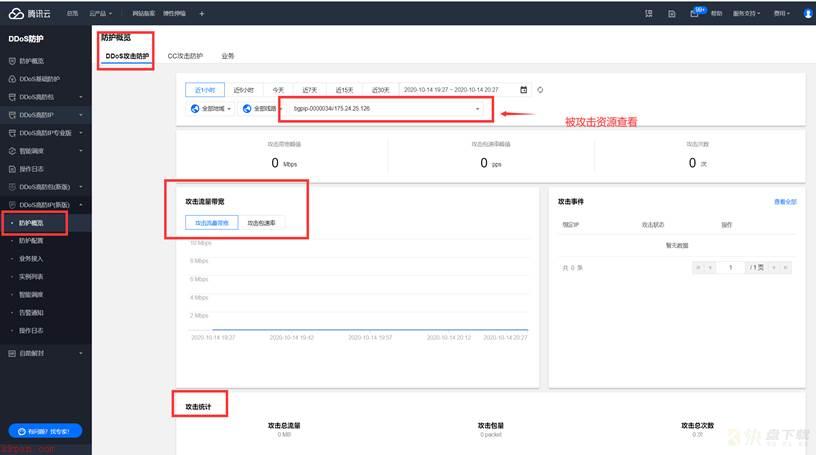

首先业务系统有感知攻击和封堵的能力,实时了解感知业务安全防护情况。具体腾讯云控制台配置告警,详见下图:

场景描述 | 指标 |

|---|---|

攻击频率 | 低 |

攻击流量 | 普通客户流量高于2G低于30G,VIP客户流量高于10G低于30G |

资源归属 | 防护IP仅限于腾讯云资源 |

解决方案:高防包 | |

|---|---|

业务改造 | 0改造 |

业务影响 | 0影响 |

操作步骤 | 配置简单快捷,控制台对防护绑定高防包即可 |

待提升 | 防护能力低,30G保底防护,超过30G攻击流量,恢复时间不可控,需要人工救火。 |

场景描述 | 指标 |

|---|---|

攻击频率 | 居中 |

攻击流量 | 超过30G,低于300G |

资源归属 | 在腾讯云或者自建IDC |

业务延时 | 不敏感 |

解决方案:BGP高防IP | |

|---|---|

业务改造 | 权威DNS修改解析,高防IP为业务入口 |

业务影响 | 业务延时增加20ms |

操作步骤 | 1.高防控制台配置转发策略接入 2.源站有白名单,需要将高防IP回源地址段加入白名单内 3.针对端口转发场景,业务侧有获取用户端IP地址需求,需要在源站(LINUX)安装TOA插件 |

待提升 | 1.防护能力上限300G,攻击流量超过300G,业务恢复时间不可用,需人工救火 2.业务延迟20ms |

场景描述 | 指标 |

|---|---|

攻击频率 | 较高 |

攻击流量 | 低于1T |

资源归属 | 在腾讯云或者自建IDC |

业务时延 | 非常敏感 |

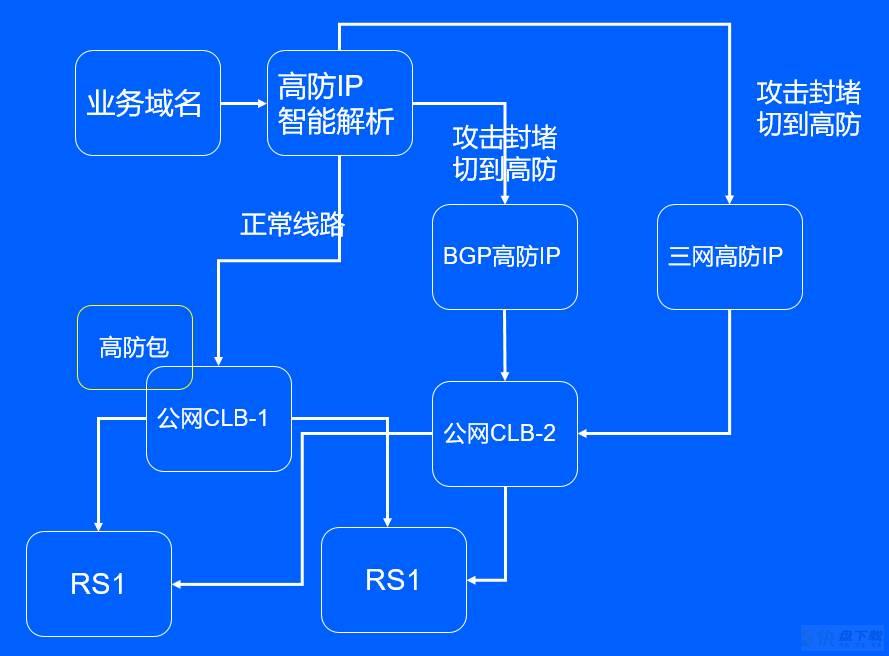

解决方案:高防包,BGP高防IP,三网高防IP,智能调度 | |

|---|---|

业务改造 | 权威DNS修改解析,智能调度CNANE为业务入口 |

业务影响 | 无攻击的时候,业务无影响,出现攻击封堵时候,业务调度到高防IP会增加20ms延时 |

操作步骤 | 1.CLB VIP-1绑定高防包 2.BGP高防IP地址和三网高防IP配置接入规则针对CLB VIP-2,如果源站有白名单机制,需要将高防IP地址加白 3.配置智能调度,第一优先级为VIP-1.其次为BGP高防IP,最后为三网高防IP地址 4.针对端口转发场景,业务侧有获取用户端IP地址需求,需要在源站(LINUX)安装TOA插件 |

风险点 | 业务恢复依赖于运营商DNS TTL时间 |

结合下图来看看场景三的调度流程:

1.平常正常流量业务入口未CLB-1,没有延时

2.攻击流量超过防护阈值,CLB-1 VIP被平台或者运营商封堵,一旦封堵触发智能调度自动回将业务流量调度到BGP高防IP,但这里受限于local DNS TTL.

3.当攻击流量超过BGP防护能力,BGP IP被被平台或者运营商封堵,一旦封堵触发智能调度自动回将业务流量调度到三网高防IP,但这里受限于local DNS TTL.

1.在控制台先观察监控数据,核实攻击是否持续,如果不持续,点击解封。

2.如果攻击还在持续,控制台升级防护能力。