Mac地址攻击;攻击者不断修改自己的MAC地址;交换机进行大量学习;导致交换机mac地址表缓存溢出;不能再学习其他的Mac地址信息;此时交换机将工作在hub状态;进而浪费带宽资源

解决方案;

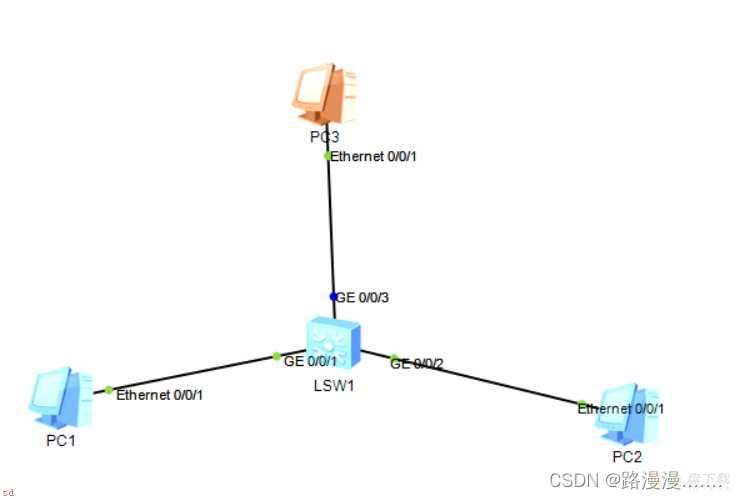

实验拓扑图;

1.静态配置MAC地址特点;不会老化;保存后设备重启不会消失;只能手动删除。

[Huawei]mac-address static 5489-9874-03D3 g0/0/1 vlan 1 #mac地址要写成aa-aa-aa形式黑洞MAC地址

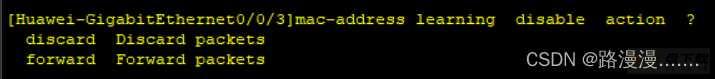

[Huawei]mac-address blackhole 5489-9874-03D3 vlan 1 #相当于一个黑名单;作用不大;攻击者mac地址会一直在变;基于VLAN或接口关闭学习MAC能力若关闭MAC地址学习功能;设备在收到数据帧时将不会进行MAC地址的学习。另外之前学习到的动态表项不会立即删除;需要等待老化时间到达后老化删除;或手工执行删除MAC命令进行删除。

discard默认丢弃;forward 默认转发

g0/0/3不会学习mac地址

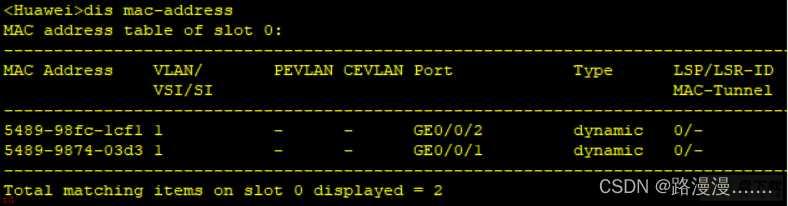

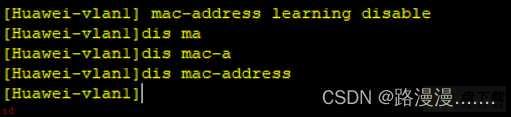

基于vlan关闭MAC地址学习;默认转发 已经学习过的mac地址会在老化时间过后消失

已经学习过的mac地址会在老化时间过后消失

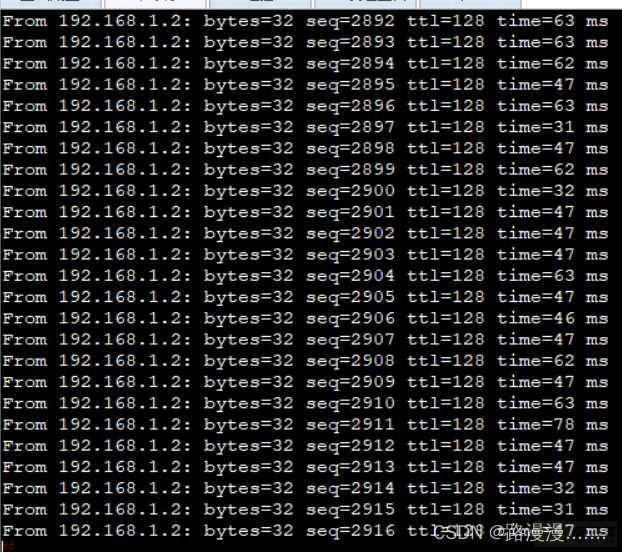

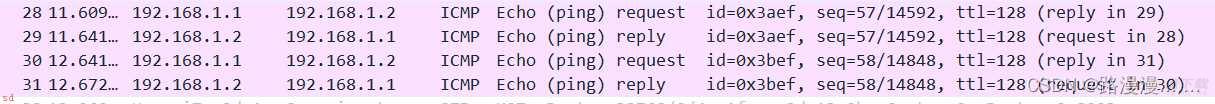

设备依然能ping通。

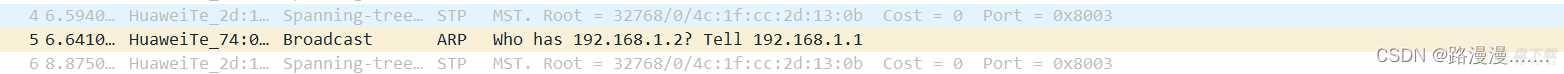

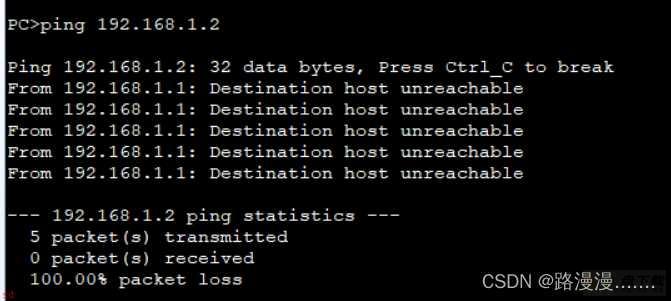

pc1 ping pc2 正常情况下pc3只能收到一个广播包

关闭MAC地址学习功能后;所有报文在广播域内泛洪

[Huawei-GigabitEthernet0/0/3]mac-limit maximum 1 #端口最多能学习一个mac地址

防止MAC地址漂移

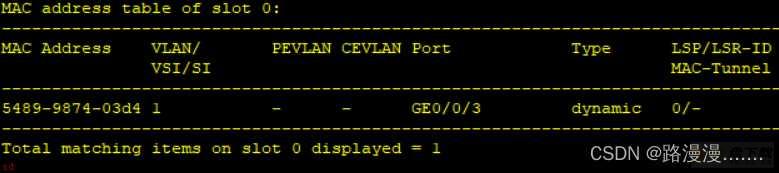

接口配置不同的MAC地址学习优先级后;如果不同接口学到相同的MAC地址表项;那么高优先级接口学 到的MAC地址表项可以覆盖低优先级接口学到的MAC地址表项;防止MAC地址发生漂移。 修改优先级;默认为0;最大为3;越大越优两台pc设置相同的mac地址

interface GigabitEthernet0/0/3 #进入接口g0/0/3 mac-learning priority 1 #设置0/0/3 学习mac地址优先级

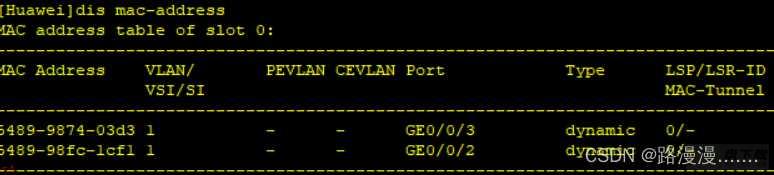

mac地址表只有g0/0/3有mac;且pc1因为mac地址被占用;发出的数据包被直接丢弃

配置防漂移检测

可以检测到设备上所有的MAC地址是否发生了漂移 配置防漂移检测;默认开启 [Huawei]mac-address flapping detection exclude #可以不敲;默认开启interface GigabitEthernet0/0/3 mac-address flapping trigger error-down #多次漂移后会down掉端口被down掉的端口需要先shutdown 再undo shutdownerror-down auto-recovery cause mac-address-flapping interval 30 #端口30s后恢复;要在端口正常的情况下敲才有效;