思科/锐捷;

switch(config)#hostname switch1

华为/华三;

<Huawei>system-view

Enter system view, return user view with Ctrl;Z.

[Huawei]sysname switch1

思科/锐捷;

switch#show run

Building configuration...

Current configuration : 911 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname sw

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

!

!

ip cef

no ip domain lookup

!

!

!

--More--

华为/华三;

[switch1]display current-configuration

#

sysname switch1

#

cluster enable

ntdp enable

ndp enable

#

drop illegal-mac alarm

#

diffserv domain default

#

drop-profile default

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password simple admin

local-user admin service-type http

#

interface Vlanif1

#

---- More ----

思科/锐捷;

switch(config)#enable password 21vianet

思科/锐捷;

switch(config)#enable secret 21vianet

思科/锐捷;

switch(config)#int vlan 1

switch(config-if)#ip address 192.168.1.1 255.255.255.0

switch(config-if)#no shutdown

华为/华三;

[switch1]interface Vlanif 1

[switch1-Vlanif1]ip add 192.168.1.1 24

[switch1-Vlanif1]undo shutdown

思科/锐捷;

switch(config)#ip default-gateway 192.168.1.254

华为/华三;

[switch1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.254

思科/锐捷;

switch#show mac-address-table

Destination Address Address Type VLAN Destination Port

------------------- ------------ ---- --------------------

cc00.5a30.0000 Self 1 Vlan1

cc00.3224.0000 Dynamic 1 FastEthernet0/2

cc00.4e00.0000 Dynamic 1 FastEthernet0/1

华为/华三;

[switch1]display mac-address verbose

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-982e-37f2 1 - - GE0/0/1 dynamic 0/-

5489-98b4-1bf1 1 - - GE0/0/2 dynamic 0/-

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 2

思科/锐捷:

switch#wr

Building configuration...

[OK]

或者

sw#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

华为/华三;

<switch1>save

The current configuration will be written to the device.

Are you sure to continue?[Y/N]y

Info: Please input the file name ( *.cfg, *.zip ) [vrpcfg.zip]:

Sep 24 2022 20:54:25-08:00 switch1 %%01CFM/4/SAVE(l)[0]:The user chose Y when de

ciding whether to save the configuration to the device.

Now saving the current configuration to the slot 0.

Save the configuration successfully.

思科/锐捷;

sw#erase startup-config

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

[OK]

Erase of nvram: complete

华为/华三;

<switch1>reset saved-configuration

Warning: The action will delete the saved configuration in the device.

The configuration will be erased to reconfigure. Continue? [Y/N]:y

Warning: Now clearing the configuration in the device.

Sep 24 2022 20:58:03-08:00 switch1 %%01CFM/4/RST_CFG(l)[1]:The user chose Y when

deciding whether to reset the saved configuration.

Info: Succeeded in clearing the configuration in the device.

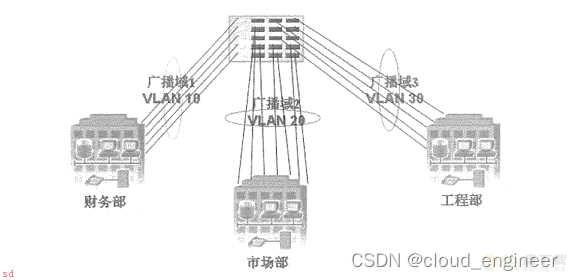

VLAN (虚拟局域网)是对连接到第2层交换机端口的网络用户的逻辑分段;不受网络用户的物理位置限制;而根据用户需求进行网络分段, 一个VLAN可以在一个交换机上实现;也可以跨交换机实现。VLAN可以根据网络用户的位置、作用、部门或者网络用户所使用的应用程序和协议来进行分组。基于交换机l的虚拟局域网能够为局域网解决广播域、带宽问题。

在传统的共享介质以太网和交换式以太网中;所有的用户在同一个广播域中;这样会引起网络性能的下降;浪费宝贵的带宽;而且;对广播风暴的控制和网络安全只能在第3层的路由器上实现。

在传统的局域网中;如果一个节点接到一个网络设备(集线器、中继器或网桥)上, 那么;它就与其他接在同一设备上的节点属于同一个局域网。局域网实际上就是一组能互相发送广播报文的节点。如果一组节点能互相发送广播报文;就称它们处于同一“广播域”。说得更明白一些就是:广播域是一组能互相发送广播报文的节点。广播域通常通过路由器互相连接;并且;第2层的广播帧不能通过路由器。为了简单起见;一般称一个VLAN就是一个广播域;如图所示。

VLAN相当于OSI参考模型第2层的广播域;能够将广播控制在一个VLAN内部;划分VLAN后;由于广播域的缩小;网络中广播包消耗带宽所占的比例大大降低;网络的性能得到显著提高。不同VLAN之间的数据传输是通过第3层(网络层)的路由来实现的, 因此;使用VLAN技术结合数据链路层和网络层的交换设备;可搭建安全可靠的网络。网络管理员通过控制交换机的每一个端口, 来控制网络用户对网络资源的访问;同时VLAN和第3层的路由结合使用能够为网络提供较好的安全措施。在后面;还会对VLAN的作用进行详细的阐述。

一个VLAN就是一个交换网;其逻辑.上按功能、项目、应用来分;而不必考虑用户的物理位置。任何交换口都可以属于某一VLAN, IP 包、广播包及组播包均可以发送或广播给在此VLAN内的最终用户。每一个VLAN均可看成是一个逻辑网络;发往另一VLAN的数据包必须由路由器转发。

另外;VLAN具有灵活性和可扩展性等特点;便于网络维护和管理;这两个特点正是现代局域网设计必须实现的两个基本目标;在局域网中有效利用虚拟局域网技术能够提高网络运行效率。

VLAN的产生主要是为了给局域网的设计增加灵活性。VLAN 使得网络工程师在划分工作组时;不再受用户在企业网内位置的限制。下面详细介绍VLAN的作用。

安全性一直是网络中牵涉面最广的一个方面。在进行网络连接时;所做的每- -件事情几乎都与安全性有关。对于VLAN技术而言;安全性只是副产品而已(安全性不是VLAN技术产生的决定性推动因素;

当创建多个VLAN时;就同时创建了多个通过内置防火墙相分隔的独立网络。也许“防火墙”这个术语用在这里有些过头,但要说明的问题是;不同VLAN中的主机不能互相通信。如果IP子网与VLAN之间的映射是一-对应的; 那么;不同VLAN中的主机相互之间就必须通过IP路由选择进行通信。配置了路由选择后;就能实现VLAN间的通信。在这种情况下;可以通过路由器上配置的访问控制列表来过滤VLAN间的通信(访问控制列表是人为地配置一些控制来限制各个子网之间的通信 ;有关访问控制列表的内容在后续课程中有详细讲解)。

理论上,可以只配置VLAN而不配置VLAN间路由;并以此作为-项安全解决方案。只有VLAN内的用户才能通信。但事实上,这种做法是很少见的。出于安全性考虑;人们也许会用这种方法来分隔一些VLAN,但通常都会在各个VLAN之间配置路由选择,并通过访问控制列表来保护某个VLAN或者VLAN内某-部分的安全。

另一方面的考虑源自共享介质技术。在基于集线器的局域网中;当站点需要发送数据时;所有连在同- -个网段中的站点(即使不是目标接收者)都会收到该数据帧的一个备份。任何运行协议分析软件的主机都能对通信进行监视。这样就能实现截获密码、读取内容敏感的电子邮件等功能。如果某个网段内的用户属于同一个部门;这可能不是一个问题;但如果多个部门共享一-个网段; 敏感的信息就会受到威胁。如果人力资源或者财务部门的人员在共享网络;上发送类似薪金或者健康记录的信息;那么;局域网上的任何用户只要使用网络监听工具就能截取这些信息。

事实上;这个问题不仅仅存在于单个局域网段内。如果源和目的之间的任何共享介质的LAN中存在别的主机;数据就面临着安全隐患。或者;如果用户对连接源和目的的交换机能进行物理的或者逻辑的访问;那么数据也可能被截获。这类的安全漏洞只能通过严格控制对交换机的物理访问;并用密码控制远程访问来解决。

实际上;假设对交换机的物理访问是安全的;也用密码对远程访问进行了保护;由于共享介质而造成的数据截获问题在今天已经不是主要问题。现在;几乎所有的主机都连接到了交换端口上。因此;单播对发送者和接收者以外的任何主机都是不可见的。VLAN 在主机间增加了另一层分隔;使得数据的截获变得更加困难。

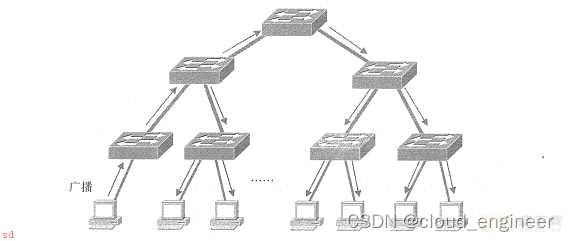

事实上;所有的网络控制协议都会产生广播数据。在很多的协议和应用中;终端都会通过广播来通告或者请求服务。另外;多媒体应用也会产生能在整个广播或内传送的广播和组播数据帧;如图所示。

广播会被广播域内的所有设备接收和处理。广播会对工作站的性能产生显著影响。工作站收到的任何广播数据包都会产生CPU中断;因此;都会暂时中断对用户应用程序的处理。随着网卡所接收的广播数据包的增加;有效的CPU利用率会不断降低。性能下降的具体程度要视工作站的应用、网卡的类型、驱动程序、操作系统以及工作站平台而定。

除了造成工作站性能的下降之外;广播和组播还会消耗实际的带宽;如果不控制;还会严重影响网络的性能。解决方法当然是将网络中任何不必要的广播和组播通信降到最低。

VLAN分割了广播域。除非专门对网络设备进行配置;否则;广播和组播不会在VLAN之间进行传播。如果广播和组播在网络中产生了问题;划分更小的VLAN能将影响到更小。这意味着将现有的VLAN划分成多个更小的VLAN,以减小每个VLAN中设备的数量。这样做的效果需要视广播:组播通信的信源而定。如果信源是本地服务器;可能只

需要将此服务器隔离到另一个域内。 如果广播/组播是由一些终端工作站发出的; 那么划分新的VLAN将有助于减少每个域内广播/组播的数量。

如果一台工作站连接到了交换机端口上,通常,它所接收的数据包只是专门发给它的。交换机过滤其他的单播数据包。唯一的例外是:如果在VLAN 内的一个入向端口上;收到了一一个目的地址未知的单播数据帧,这个帧就会在该VLAN内的所有其他端口上广播出去。这个过程会持续进行,直到交换机发现了目的MAC地址与交换机端口之间的映射。这就是说;目的地址未知的单播通信只会在相同VLAN 内的端口上进行广播。在交换机上配置更多的VLAN,也就意味着每个交换机端口上的广播通信更少。因此;部署VLAN 能提高带宽的利用率。

延迟用于度量在网络设备上将数据帧从入端口传送到出端口所需的时间。通过部署VLAN,减少了广播和组播通信量;减少了带宽的占用;就可以减少延迟。

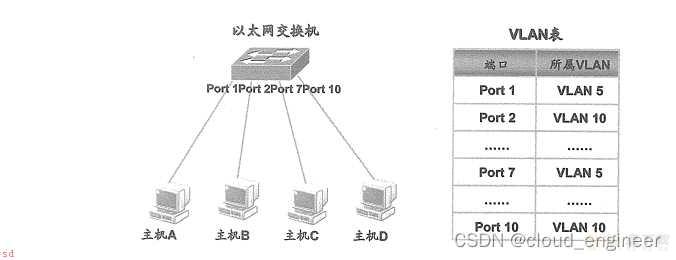

VLAN可以分为基于端口(静态)的或者基于MAC地址(动态)的。基于端口的(也称为静态的) VLAN实现方式是目前最常见的。在基于端口的VLAN中;端口到VLAN的映射是手工–配置的; 指定了哪些端口与特定的VLAN相关联。这就直接在每个交换机。上实现了端和VLAN的硬性映射;如图6.5所示。这种端口和VLAN的映射只是本地有

效的;交换机之间不共享这一信息。

在基于端口的VLAN成员身份中;将端C ]指定到特定VLAN时;不需要考虑该端口所连接的用户或系统。这就意味着,连接到该端口的所有用户都必须属于同-个VLAN。 这种端口配置是静态的;需要通过手工配置将端口改变到另一个VLAN中。

连接到端口的设备并不知道另一个VLAN。这个设备只知道它是某个子网的成员,并且只需要将数据发送到所连接的线缆段上;就能与属于同一个子网的所有成员通信。交换机负责识别信息来自哪个特定的VLAN,并保证只将信息发送给该VLAN内的所有其他成员。交换机还进一步确保其他 VLAN的端口不会收到该信息。

基于端口的静态VLAN的优点在于,它简化了VLAN成员管理的复杂性;实现VLAN成员关系所涉及的变量的数目被降到最低。

静态VLAN的工作原理就是将端口强制性地分配给某个VLAN。-般按照设计和规划来确定哪些端口属于哪些特定的VLAN,然后将VLAN静态映射到端口。

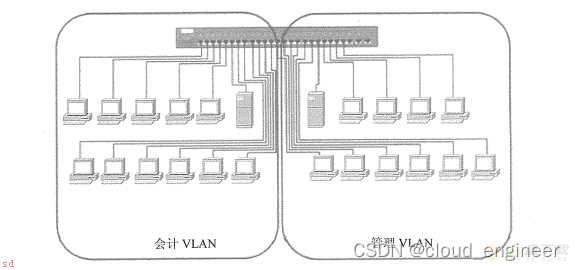

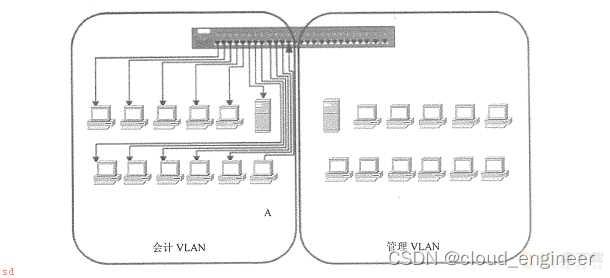

例如;在图中;交换机的端口定义了两个VLAN,即会计部门和管理部门。其中;端口1到端口13分配给会计部门的VLAN,端口13 到端口24分配给管理部门的VLAN。由于交换机不允许广播在VLAN之间传送;所以交换机相当于对图中的网络进行了逻辑分段。

如果会计部门VLAN的工作站A发送一个广播;则会计部门VLAN上的所有工作站都会接收到这个广播。但交换机不会将广播发送至管理部门VLAN上的任何一个端口。实际上;交换机不会从一个VLAN向另外一个VLAN发送任何帧;如图所示。

会计部门VLAN中的工作站将与管理部门VLAN中的用户处在完全不同的广播域中,一个VLAN也对应一个子网。假设;分配给会计VLAN的IP地址是172.16.10.0/24。 分配给管理VLAN的IP地址为172.16.20.0/24。 在这种情况下;一个VLAN的通信量不会对另外一个VLAN产生影响;不论它在网络中的物理位置怎样都是如此。在交换机上定义好端口和VLAN的对应关系后;在交换机中会有一-个表;存储着它们这种对应关系;交换机根据这张表来判断哪个机器属于哪个VLAN。

vlan号可以从1~4094;vlan 1是自动生成的;不能被去掉;默认交换机所有端口都在vlan 1里面。

思科/锐捷;

switch#configure terminal

switch(config)#vlan 20

switch(config-vlan)#name test20

switch(config-vlan)#mtu 1500 #可选

switch(config-vlan)#end

或者;

switch(vlan)#vlan 20 name test20 mtu 1500

VLAN 20 added:

Name: test20

MTU 1500

华为/华三;

[switch1]vlan 20

[switch1-vlan20]description test20

思科/锐捷;

switch#configure terminal

switch(config)#no vlan 20

或者

switch#vlan database

switch(vlan)#no vlan 20

Deleting VLAN 20...

华为/华三;

[switch1]undo vlan 20

一个交换机的端口分配到已定义的vlan中的步骤

思科/锐捷;

# 添加一个端口

switch(config)#int f0/4

switch(config-if)#switchport access vlan 20

# 添加多个端口

switch(config)#int range f0/10 - 13

switch(config-if-range)#switchport access vlan 20

华为/华三;

# 添加一个端口

[switch1]interface g0/0/3

[switch1-GigabitEthernet0/0/3]port link-type access

[switch1-GigabitEthernet0/0/3]port default vlan 20

# 添加多个端口

[switch1]port-group 1 #手动输入

[switch1-port-group-1]group-member g0/0/9 to g0/0/12 #手动输入

[switch1-port-group-1]port link-type access #手动输入

[switch1-GigabitEthernet0/0/9]port link-type access #自动输出

[switch1-GigabitEthernet0/0/10]port link-type access #自动输出

[switch1-GigabitEthernet0/0/11]port link-type access #自动输出

[switch1-GigabitEthernet0/0/12]port link-type access #自动输出

[switch1-port-group-1]port default vlan 20 #手动输入

[switch1-GigabitEthernet0/0/9]port default vlan 20 #自动输出

[switch1-GigabitEthernet0/0/10]port default vlan 20 #自动输出

[switch1-GigabitEthernet0/0/11]port default vlan 20 #自动输出

[switch1-GigabitEthernet0/0/12]port default vlan 20 #自动输出

可以使用default interface 端口名 还原接口道默认配置状态;以上4种设备都一样的配置。

查看vlan信息的命令

思科/锐捷;

switch#show vlan-s brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/0, Fa0/1, Fa0/2, Fa0/3

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/14, Fa0/15

20 test active Fa0/4, Fa0/10, Fa0/11, Fa0/12

Fa0/13

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

华为/华三;

[switch1]display vlan

The total number of vlans is : 2

--------------------------------------------------------------------------------

U: Up; D: Down; TG: Tagged; UT: Untagged;

MP: Vlan-mapping; ST: Vlan-stacking;

#: ProtocolTransparent-vlan; *: Management-vlan;

--------------------------------------------------------------------------------

VID Type Ports

--------------------------------------------------------------------------------

1 common UT:GE0/0/1(U) GE0/0/2(U) GE0/0/4(D) GE0/0/5(D)

GE0/0/6(D) GE0/0/7(D) GE0/0/8(D) GE0/0/13(D)

GE0/0/14(D) GE0/0/15(D) GE0/0/16(D) GE0/0/17(D)

GE0/0/18(D) GE0/0/19(D) GE0/0/20(D) GE0/0/21(D)

GE0/0/22(D) GE0/0/23(D) GE0/0/24(D)

20 common UT:GE0/0/3(D) GE0/0/9(D) GE0/0/10(D) GE0/0/11(D)

GE0/0/12(D)

VID Status Property MAC-LRN Statistics Description

--------------------------------------------------------------------------------

1 enable default enable disable VLAN 0001

20 enable default enable disable test