前言

申明:本次测试只作为学习用处,请勿未授权进行渗透测试,切勿用于其它用途!

本工具可以爆破存在验证码的登录点

Github地址:

https://github.com/JK1706/explosion

Part.1 使用方法

一、首先打开软件如图所示(分为配置项和重发器)

二、在配置项页面需要填的有四处

“URL网址”+”附加协议头”+”post数据”+”验证码路径配置”

然后这四处填入格式依次分别为以下所示:

以下是根据post数据而填入附加协议头的内容:

1.碰到post数据是“&”号连接的附加协议头处为空。

2.碰到post数据带有

{"username":"admin","password":"admin","captcha":"yarr","remember":"on"} 的形式的附加协议头处填入:

Content-Type: application/json

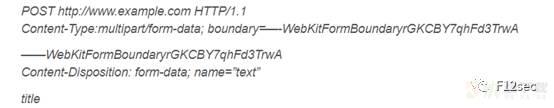

3.碰到post数据如下图这样形式的

附加协议头处填入:Content-Type: multipart/form-data

Content-Type: multipart/form-data

☆以上填入协议头时候注意,Content-Type的后面冒号必须是英文的,然后加一个空格。

通常情况下此处填入验证码的网址

不通常的情况下例如:

如图所示,此处的验证码路径应该填入

http://xxx.xxx.com/captcha

☆注意如带有参数形式验证码,则去掉参数填入

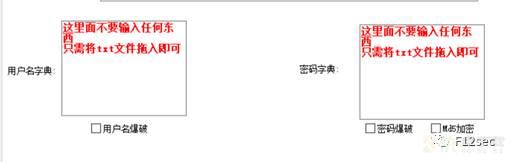

④字典拖入

不需要复制粘贴,只需要把字典文件拖入(显示导入成功即可)

☆爆破哪个拖入哪个,记得打上对勾

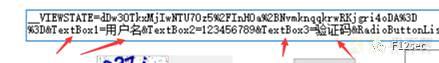

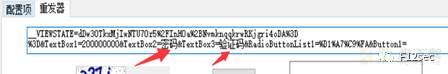

⑤配置项完成后,点击按钮发送重发器

接下来是重要的几步,请仔细看:

第一:如果导入的用户名字典,只对用户名进行爆破,此处应该改为

第二:如果导入的是密码字典,只对密码爆破,此处应该改为

第三:如果两个都爆破,则都需要改

⑥最后一步

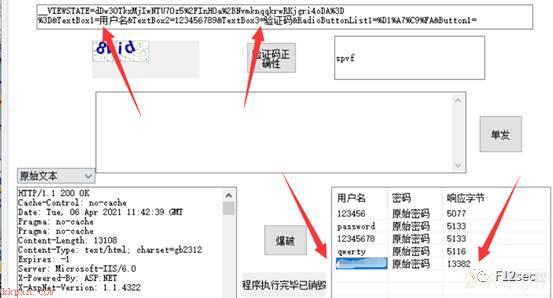

点击爆破

爆破的结果会显示在右边类似burp,然后每点击右边的每一行,都会在左边的框框显示相对应的响应包数据,如果遇到乱码则解码一下就可以了。

⑦实例

此处如果爆破用户名,密码显示原始密码,也就是你的请求包里的密码。则显示原始用户名。

最后的最后,感谢各位师傅的支持。