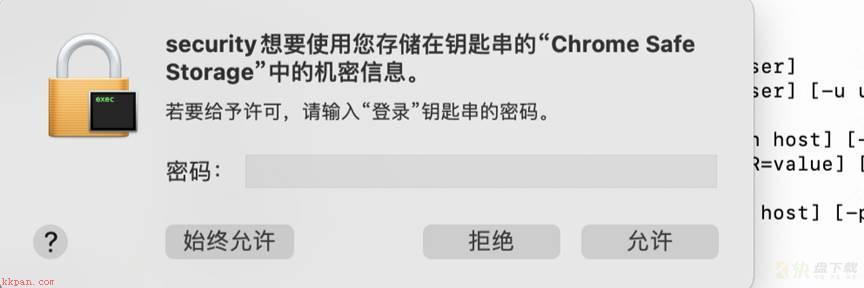

当我们通过钓鱼等方式拿到单位员工的个人PC机时,通常需要对主机进行信息收集。而浏览器是一个重要的信息收集点。我们可以收集历史记录、书签寻找靶机。窃取密码登录SSO、内部OA等等关键系统。 但是在MAC下,因为系统的安全性,想要获取密码存在比较大的困难。在macOS上,Google chrome 的加密密钥存储在 Keychain 中,需要使用用户的明文密码解锁在Windows上,Google Chrome 版本 80+ 使用使用 DPAPI 加密的 AES-256 密钥加密 cookie。解密时不需密码。 windows下密码和cookie盗取比较容易,一般上工具(HackBrowserData)就行,这里不多说。mac下的浏览器密码不好获取。mac下因为系统安全性受限,使用相关工具会弹输入用户密码的框。看下面的弹窗提示,一下就暴露了,一般人也不会点允许

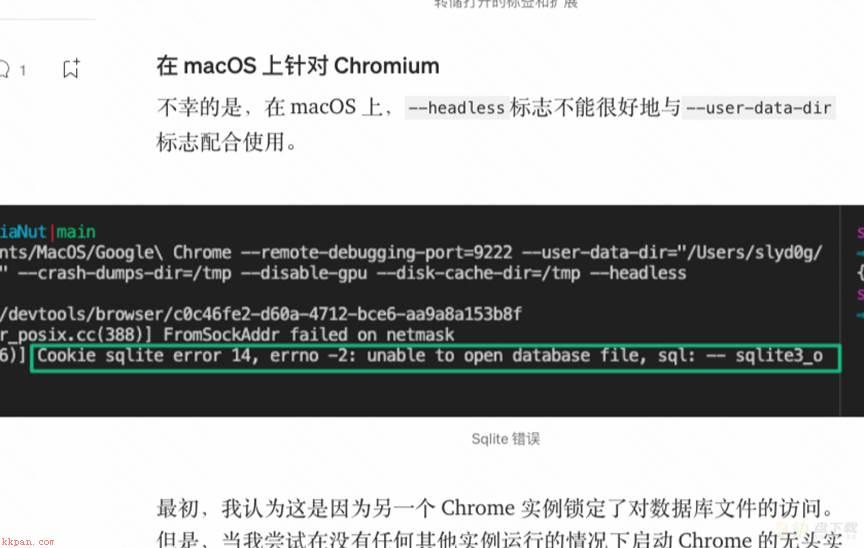

因此我们得曲线救国,比如说窃取cookie。这里提供两种方法: 思路一:无头浏览器远程调试 为了便于调试和自动化,chrome内核的浏览器支持远程调试,然后可以直接调用调试接口获取cookie。网上的资料几乎大都是使用--headless无头模式利用,但本人在mac pro、最新版chrome浏览器却无法复现。使用headless无头浏览器模式会爆如下的错误:

使用相关websocket工具(这里为了方便演示,直接使用了插件Simple WebSocket Client,入侵时候把调试端口用代理转发到本地,localhost改成c2 ip就好。 若不想代理,命令行下websocket的相关工具还有wsc、python模块等); 从第三步获取的结果中,任选一个webSocketDebuggerUrl; 发送{"id": 1, "method": "Network.getAllCookies"},成功获取所有cookie